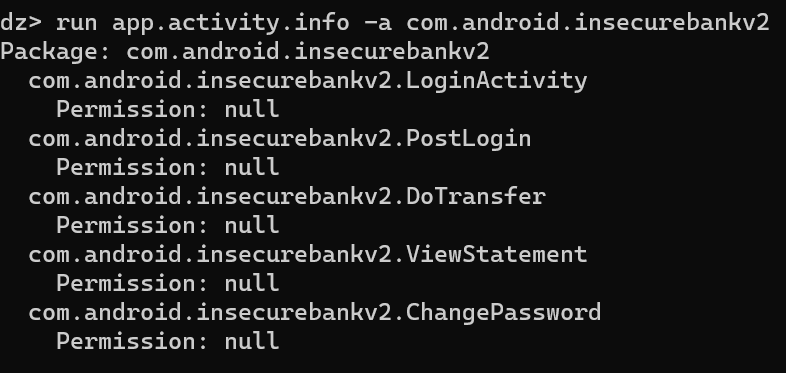

Weak Authorization mechanism https://y0on-it.tistory.com/34 - drozer를 이용하여 전체적으로 공격 범위를 분석했었다. 그중에서 이번에 취약점은 activity에 대한 것이다. [1] exported activity 확인 run app.activity.info -a com.android.insecurebankv2 -> permission이 null인 액티비티는 다른 앱에서도 접근 가능하다. Manifest 파일에서도 확인 가능하다 (exported="true" 설정인 액티비티를 확인할 수 있다) => 마찬가지로 exported가 true로 설정되었으면 다른 액티비티에서 인증 없이 접근 가능하다. [2]인증없이 접근하기 run app.activity.sta..